- Barajar

ActivarDesactivar

- Alphabetizar

ActivarDesactivar

- Frente Primero

ActivarDesactivar

- Ambos lados

ActivarDesactivar

- Leer

ActivarDesactivar

Leyendo...

Cómo estudiar sus tarjetas

Teclas de Derecha/Izquierda: Navegar entre tarjetas.tecla derechatecla izquierda

Teclas Arriba/Abajo: Colvea la carta entre frente y dorso.tecla abajotecla arriba

Tecla H: Muestra pista (3er lado).tecla h

Tecla N: Lea el texto en voz.tecla n

![]()

Boton play

![]()

Boton play

![]()

54 Cartas en este set

- Frente

- Atrás

- 3er lado (pista)

|

Cloud computing

|

1. Modelo de acceso ubicuo.

2. Conveniente a recursos computacionales. 3. provisionable 4. descartable rápidamente y con mínimo esfuerzo. |

|

|

Cloud: Características

|

1. Autoservicio a demanda.

2. Amplio acceso a redes. 3. Pooling de recursos. 4. Rápida elasticidad. 5. Servicio Medido. |

|

|

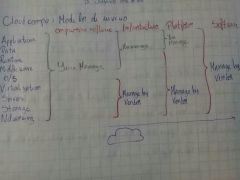

Cloud: Modelos de servicios

|

|

|

|

Ejemplo servicio cloud, amazon web service (AWS)

|

1. Cómputo: Elastic computing cloud (EC2).

2. DNS: Route 53. 3. Almacenamiento: Simple storage service (S3), Glacier. 4. Monitoreo de Recursos: Cloudwatch. 5. Bases de datos: Relational Database Service (RDS). 6. Colas: Simple Queue Service (SQS). 7. Balanceo de carga: Elastic Load Balancing (ELB). |

|

|

Cloud computing: Modelos de despliegue

|

1. Privada: Sólo para una institución (puede o no ser on-premise).

2. Pública: Funciona para varias instituciones (multi-tenant). 3. Comunitaria: Ej, para varias organizaciones pequeñas que comparten una misma infraestructura. 4. Híbrida: Mezcla entre pública y privada. |

|

|

Beneficios de Seguridad

|

1. Escalamiento rápido de recursos.

2. Efectivas y eficientes actualizaciones. 3. Concentración de recursos. 4. Monitoreo centralizado. |

|

|

Riesgos

|

1. Pérdida de gobernabilidad.

-El cliente pierde el control de seguridad. -Inversiones en alcanzar estándares tecnológicos pueden quedar en riesgo al migrar cloud. 2. Lock-in (dificultad al cambiar de proveedor). 3. Problemas con modelo multi-tenant. 4. Compromiso Interfaz de admin. 5. Protección de datos (buckets expuestos S3; Máquinas EC2 sin protección adecuada de puertos) 6. Abusos de servicios cloud. 7. Empleados maliciosos. 8. Cadena de disponibilidad (SPOF en acceso a redes). 9. Asuntos legales (ubicación geo, leyes del país). |

|

|

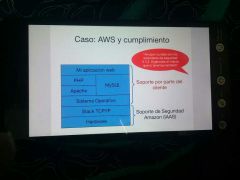

Caso: AWS y cumplimiento

|

|

|

|

Caso: Microsoft vs US district court.

|

1. Jueza requirió datos de mails de servidores cloud de microsoft ubicados en Dublin, Irlanda

2. jurisprudencia. |

|

|

Datos interesantes

|

a. 15,8% de la info subida a la nube es sensible.

b. De 16.000 proveedores: b.1. 45,9% los datos de sus clientes son de ellos. b.2. 19,6% borran datos al cancelar cuentas. b.3. 9,6% encriptan datos en reposo. b.4. 6,9% se comprometen a no compartir información con terceros. |

|

|

Recomendaciones

|

1. Responsabilidad de seguridad en cloud es COMPARTIDA.

2. Revisar contratos y SLA's 3. Los servicios cloud se distribuyen geográficamente. Buscar alternativas para failover/switchover. 4. Monitorear 5. Implementar Zero-knowledge. 6. Establecer política IDM (identity managment). 7. Generar aprovisionamiento de apps y sistema automatizado (DevOps). 8. Probar sistemas en forma continua. 9. Auditar Todo. |

|

|

Zero-knowledge

|

Información extremadamente sensible. (info salud, tarjetas de crédito, info finan.)

|

|

|

Big Data ¿Qué es? y ¿En qué difiere con lo tradicional?

|

Conjunto de datos tan grandes y complejos que son difíciles de procesar mediante métodos tradicionales.

Difiere en : 1. Volumen. 2. Tasa de generación y transmisión de datos. 3. Variedad de datos (estructurados / no estructurados). |

|

|

Herramientas BIG DATA

|

1. Map-reduce (Hadoop)

2. Bases de datos NoSQL (MongoDB) 3. Aprendizaje de máquinas. |

|

|

Seguridad en BIG DATA, Prevención.

|

Información se distribuye en múltiples nodos (servidores).

1. Autenticación entre nodos. 2. Encriptación de datos en reposo a nivel de sistemas de archivos. 3. Proteger los datos en tránsito entre nodos. 4. Validar nodos durante el despliegue (deployment). |

|

|

Datos de seguridad.

|

1. Acceso a Logs.

2. Intentos de intrusión (IPS/IDS). 3. Tráfico interno/externo. |

|

|

SIEM (Security Information and Event Managment)

|

Pasos:

1. Recolección de datos. 2. Integración de datos. 3. Combinación, análisis y correlación. 4. Presentación. Ejemplos: Mcafee enterprise security manager; Trustwave SIEM |

|

|

Seguridad Móvil, desafíos

|

1. Guardado de info sensible.

2. Potencia de cómputo. 3. Democratización del desarrollo (¿Quién desarrolló esta aplicación? ¿Confiable?). 4. BYOD y dispo "enterpersonales". 5. Limitaciones propias de los OS 5.a. Protección contra buffer overflows recién se implementa. 5.b. No uso HTTP recién se implementa. 6. Soporte del OS IOS: estandarizado, actualizaciones en CP. Android: Parchado depende de: google, fabricante, ISP (entel, movistar, etc.). |

|

|

¿Qué se almacena en móviles?

|

1. Credenciales de acceso (Nombres de usuario, tokens/passwords).

2. Cookies. 3. Info de ubicación. 4. Info de funcionamiento de aplicaciones (logs, info debugging) 5. Mensajes o historiales en caché. 6. Identificadores del teléfono. 7. Info personal. 8. Info del teléfono. 9. Datos de tarjeta de crédito o cuentas. |

|

|

¿Dónde se almacena?

|

1. Bases de datos SQLite.

2. Logs. 3. Archivos de propiedad. 4. Archivos de manifiesto, almacenes de datos XML, cookies o binarios. 5. Tarjeta SD. 6. En la nube. |

|

|

¿Qué podría salir mal?

|

El aparto podría:

1. Perderse. 2. Infectado por malware. 3. Ser requerido por autoridades al entrar a un país foráneo. 4. Empleado podría robar info. |

|

|

Anatomía de un ataque a móviles

|

|

|

|

Consejos para seguridad móvil

|

1. Guardar poca info. (encriptarla, o usar contenedores/MDM).

2. Mantener aparato bloqueado con clave. 3. Seguridad en transporte (SSL/TLS). 4. Implementar timeouts en aplicaciones sensibles. 5. Evitar uso de geolocalización, o usar A-GPS. |

|

|

Mobile Device Managment (MDM)

|

Sistemas que permiten el control del dispositivo que acceden a redes corporativas. (usuario pierde control).

|

|

|

Contenedores móviles

|

Conjunto de aplicaciones empresariales contenidas en una app aparte.

Cifrado. Con control de acceso. Administrado remotamente. |

|

|

Privilegio Mínimo para móviles.

|

Aplicaciones que funcionan con modelos todo o nada.

|

|

|

Caso: FTC vs Goldenshore

|

App que usaba permisos para encender flash del celular, y ubicación GPS, acceso a internet, a contactos.

|

|

|

Futuro de la Seguridad:

Internet de las cosas (IoT). |

Una red de cosas (cada una embebida con sensores) que están conectadas a internet.

|

|

|

Beneficios IoT

|

1. Mayor conectividad.

2. Sensores ubicuos. 3. Mayor inteligencia de información. 4. Mejores predicciones de eventos (clima, tráfico). 5. Mejor monitoreo y capacidad de reacción ante incidentes. |

|

|

Ejemplo: Weather Underground

|

Sistemas de reporte climáticos dependiente de:

Fuentes oficiales. Estaciones climáticas personales (PWS). |

|

|

Problemas de seguridad en IoT (Elementos a considerar)

|

1. Aparato.

2. red local/Internet. 3. app móvil. 4. Interfaces de red. 5. software. 6. Uso de cifrado/autenticación. 7. Seguridad física. 8. Puertos físicos. |

|

|

Problemas de seguridad IoT

|

1. Interfaces inseguras (webs, apps de control).

2. Autenticación/Autorización insuficiente. 3. Red insegura (sin cifrar, puertos abiertos). 4. Problemas de privacidad. 5. Software/firmware inseguros. 6. Seguridad física pobre. |

|

|

Caso: Cámaras IP

|

Publicada lista de cámaras de seguridad visibles por cualquiera, obtenido mediante reconocimiento de marcas y passwords por defecto.

|

|

|

Caso: Philips Hue

|

Ampolleta inteligente controlable a través de un hub por una app iOS, el hub ofrece un servicio REST para control (con autenticación deficiente).

|

|

|

Hackeos que podrían matar

|

Defribiladores cardíacos portátiles (ICD):

Poseen capacidades de marcapasos. Son reprogramables en forma inalámbrica. Señal de reprogramación no es cifrada, el hackeo podría causar: Arritmias mortales. Completa detención del aparato. |

|

|

Caso: Vtech

|

Ataque a servidores de proveedor de juguetes para infantes, 190 gb de info robada: fotos de niños; chats; Grabaciones de audio.

|

|

|

Caso: Samsung Smart TV

|

Con control de voz envían info a la central "para mejorar reconocimiento"; incluso se comparte con terceros.

|

|

|

Caso: Jeep Cherokee

|

Automóviles integrados con sistemas inteligentes conectados a internet, sin seguridad.

Hacker's toman control de : 1. Panel de control. 2. Radio. 3. Sistema de aire acondicionado. 4. Limpiaparabrisas. 5. Frenos y dirección del vehí****. |

|

|

Seguridad IoT: Recomendaciones

|

1. Evitar conectar dispo directamente a internet.

2. Cambiar credenciales por defecto. 3. Actualizar periódicamente firmware. 4. Revisar características por defecto innecesarias (PnP, P2P). 5. Considerar costos. |

|

|

Sistemas de control industrial (ICS/SCADA), definiciones y ¿qué controlan?

|

ICS: Industrial Control System.

SCADA: Supervisory Control And Data Acquisition. Estas Controlan: 1. Fábricas. 2. Generación/Distribución servicios básicos (agua, gas, energía eléctrica). 3. Procesos en instalaciones (Edificios, aeropuertos, barcos, aviones). 4. Sistemas de defensa. |

|

|

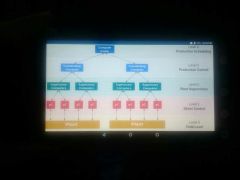

SCADA, niveles

|

|

|

|

Activo Crítico: El PLC

|

Computador reforzado físicamente que permite el control de procesos conectándose a:

Motores Sensores Programable y Monitoreable desde Windows mediante red, usb, tarjeta SD. |

|

|

Problemas de seguridad

|

1. Falta de preocupación por la seguridad en el diseño, implementación y operación.

2. Falsa sensación de seguridad (por oscuridad) basada en el uso de protocolos e interfaces propietarias. 3. Creencia de que los sistemas SCADA son seguros sólo porque están asegurados físicamente. 4. Creencia de que los sistemas SCADA son seguros sólo porque estan desconectados de internet. |

|

|

Caso: Stuxnet

|

1. Infección: Mediante USB infecta todas las máquinas con windows, con un certificado digital.

2. Search: Checkea si una máquina es parte del control industrial objetivo. 3. Update: Si el sistema no es el objetivo, stuxnet no hace nada, pero si lo es, el gusano accede a internet para actualizarse. 4. Compromise: El gusano compromete el sistema de control lógico del objetivo, explotándolo con "zero day". 5. Control: Stuxnet espia las operaciones, acumula información y luego la usa para obtener el control de las máquinas centrifugas. 6. Deceive and Destroy: Entrega falso feedback fuera, mientras destruye el sistema. |

|

|

Caso: Tratamientos de aguas.

|

Cambio en la composición de químicos de tratamiento de agua potable.

Múltiples vulnerabilidades: 1. Sistema programado en un IBM AS/400. 2. Atacado mediante vulnerabilidades en su app web de pagos a proveedores. |

|

|

Caso: Black Energy

|

Infección mediante macros MS office que:

1. Baja los interruptores de estaciones de distribución de energía. 2. Reconfigura firmware de PLC. 3. Borraba todo el contenido de los discos duros afectados. Además utilizaron TDoS (DoS por teléfono). Vector utilizado: Phising. |

|

|

Caso: General Electric

|

Investigadores presentaron vulnerabilidades en sistemas de control de la infraestructura eléctrica en la conferencia BlackHat (rompieron algoritmo de cifrado para autenticar usuarios y permitir operaciones privilegiadas).

|

|

|

Uso SCADA en Chile

|

1. Metro santiago.

2. Unidad operativa de control de tránsito (UOCT). 3. Aguas Andinas. |

|

|

Evolución de Amenazas

|

Antiguamente eran eventos aislados y a corto plazo, hoy son procesos que se extienden durante largos períodos de tiempo (cadenas).

|

|

|

Amenaza Avanzada y Persistente (APT)

|

Avanzada:

1. Uso de inteligencia y reconocimiento computacional clásico (intercepción telefónica, imágenes satelitales). 2. Malware no avanzado, pero herramientas de discreción. 3. Combinación de métodos. Persistente: 1. Atacantes monitorean e interactuán con objetivo. 2. No es ataque constante, sino approach tipo "low and slow". 3. Buscan mantener un acceso a largo plazo (foothold). |

|

|

Kill chain ( US Army Force)

|

1. Find : Encontrar adversarios.

2. Fix : Fijar ubicación. 3. Track : Rastrearlos y Observarlos. 4. Target: Seleccionar arma o herramienta. 5. Engage: Atacar. 6. Assess: Evaluar efectos del ataque. Se llama cadena porque cualquier deficiencia en algun paso atrasa el proceso. |

|

|

Kill Chain de hacker's

|

Acciones realizadas para una APT:

1. Reconocimiento. 2. Preparación del arma. 3. Entrega (email, web,USB). 4. Explotación. 5. Instalación. 6. Comando y control C2 (manipulación remota). 7. Acciones en el objetivo. |

|

|

Caso: Rusia vs USA, kill Chain hacker

|

1. Reconocimiento

OSINT objetivo, páginas visitadas (watering hole attack). 2. Preparación del armamento: Infección de sitios externos (stagers); Spear phishing a objetivos. 3. Entrega: Infección de stagers; Spear phishing. 4. Explotación: Credenciales obtenidas en etapa anterior. 5. Instalación: Acceso a redes, bajada de firewalls, creación de credenciales en otros sistemas (movimiento lateral). 6. C2: Creación de webshells; uso de servicios instalados en la organización. 7. Acciones sobre el objetivo: Obtención de info desde fileservers; acceso a sistemas de control SCADA. |

|

|

Curso de acción, desarrollado por USA DoD.

|

Para operaciones de información:

1. Detectar. 2. Negar. 3. Desbaratar. 4. Degradar. 5. Engañar. 6. Destruir. |