- Barajar

ActivarDesactivar

- Alphabetizar

ActivarDesactivar

- Frente Primero

ActivarDesactivar

- Ambos lados

ActivarDesactivar

- Leer

ActivarDesactivar

Leyendo...

Cómo estudiar sus tarjetas

Teclas de Derecha/Izquierda: Navegar entre tarjetas.tecla derechatecla izquierda

Teclas Arriba/Abajo: Colvea la carta entre frente y dorso.tecla abajotecla arriba

Tecla H: Muestra pista (3er lado).tecla h

Tecla N: Lea el texto en voz.tecla n

![]()

Boton play

![]()

Boton play

![]()

15 Cartas en este set

- Frente

- Atrás

|

Descripción general, Conficker (¿Qué es?)

|

¿Qué es?

Es un gusano informático (es decir, un malware que tiene la propiedad de autoduplicarse), que apareció a fines del 2008, y que ataca el sistema operativo windows de microsoft. |

|

Descripción general, Conficker

(¿Qué hace?) |

Explota una vulnerabilidad en el servicio de windows server en sistemas operativos de windows 2000, XP, Vista, server 2003, server 2008.

Una vez infectado el objetivo, genera un bot (crea botnets) que es controlado de forma remota por un nodo central. Como consecuencia, esto sirve para seguir propagando el virus, llenar de publicidad, o también como un medio para cargar más malware y compremeter información sensible. (Viola principios de integridad, confidencialidad, además accede a información sensible (STRIDE)) |

|

Descripción general, Conficker(¿Cuál es el vector de ataque?)

|

A través de la red, mediante la vulnerabilidad de los servicios (Defectos en el software), o por unidades extraíbles.

En resumen: 1. Unidades removibles tales como discos duros, USB flash, DVD's, CDROM's. 2. Redes no parchadas. 3. Redes actualizadas y con antivirus incorporado, sin embargo, contienen contraseñas débiles. 4. Redes con recusos compartidos sin una política de seguridad. |

|

Operación, vulnerabilidad

|

Aprovecha la vulnerabilidad CVE-2008-4250 (boletín de seguridad se publicó el 23 de octubre del 2008, este se caracteriza por un problema de acceso remoto, es decir, que la vulnerabilidad se debe a que parte de los servidores no fueron parchados en su momento) en el servicio de server de windows para propagarse.

Este envía una solicitud RPC (Remote Procedure Call) para ejecutar su código en el computador objetivo. RPC, o procedimiento remoto, es un protocolo utilizado por un programa para solicitar un servicio de otro programa ubicado en otro ordenador dentro de la red. Si se explota permite al cibercriminal conseguir el control remoto del ordenador afectado con los mismos privilegios que el usuario que haya iniciado sesión, osea si es administrador tendría todos los privilegios que este tiene (esto sería una escala horizontal, después puede elevar sus privilegios con otro malware, es decir, rompe con principio de privilegio mínimo). |

|

Operación, acción

|

Reduce el nivel de protección del ordenador, modifica políticas de seguridad de la cuenta, descarga otros malwares.

|

|

Operación, deshabilita

|

Deshabilita servicios:

1. Windows Update 2. BITS (Background intelligence transfer service), servicio para transferir archivos de windows. 3. Error Reporting Service, servicio que envia errores del sistema operativo de windows a Microsoft. |

|

Operación, diccionario

|

Emplea diccionario que contiene lista de credenciales comunes para contraseñas débiles (vulnerabilidad sería el factor humano).

|

|

Operación, se une a procesos

|

se une a ciertos procesos:

1. svchost.exe 2. explorer.exe 3. service.exe |

|

Operación, registros

|

Crea entrada de registros para:

1. Ejecutarse cada vez que se inicie el equipo. 2. Ocultar su presencia y dificultar su detección. |

|

Estadísticas y datos relevantes, impacto mundial

|

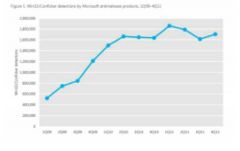

Detecciones de conficker por productos de antimalware, esta información revela el éxito de masificación del malware.

|

|

Estadística y datos relevantes, impacto mundial (2)

|

Para tener una dimensión del ataque, esta imagen revela un mapa de densidad que señala los rangos de contentración de ataque.

Este caso, se focaliza en india. Es importante mencionar que esta información se recopiló en 60 días entre los meses de diciembre del 2008 y enero del 2009. |

|

Estadística y datos relevantes, método de propagación

|

Existen diferentes versiones del gusano. La primera, denominada Conficker.A, no fue exitosa, desde la perspectiva de los creadores, en su propagación debido al boletín MS08-067.

Sin embargo, la segunda versión, denominada Conficker.B, usa dos nuevos métodos de propagación. El primero es abusar con la propiedad de autorun de windows XP, y para sistemas basados en windows vista. El segundo sería la averiguación de password débiles de administradores en redes compartidas. Además, las nuevas variantes utilizan mecanismos de autodefensa bloqueando acceso de sitios webs de seguridad, o bloqueando servicios de softwares de seguridad del pc infectado. |

|

Estadística y datos relevantes, método de propagación, estudio del equipo Microsoft

|

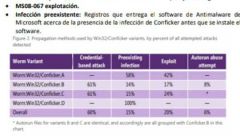

Basado en el estudio de Microsoft, este describe los siguientes vectores:

1. Ataques basados en credenciales: Este tipo de ataque usa lista de passwords comúnes, denominadas diccionarios, para averiguar la credencial de usuario y acceder de forma local a la red, o para acceder a recursos. 2. Autorun: Deja un archivo malicioso llamado autorun.inf que ejecuta el gusano. 3. Exploit MS08-067. 4. Infección preexistente: Registro que entrega el software antimalware de microsoft acerca de la infección existente de conficker antes de borrarlo. |

|

Estadística y datos relevantes de Conficker, método de propagación, estudio equipo de microsoft, tabla de frecuencias porcentuales de las versiones del malware respecto a sus metodologías de propagación

|

1. Se aprecia que el 60% de los incidentes son en base a ataques de credenciales, mientras que lo restante se incluyen todos los otros mecanismos.

2. El segundo incidente con mayor prescencia (20%) es la vulnerabilidad CVE-2008-4250 explotada. 3. La tercera serían las infecciones preexistentes, es decir, antes de que el software antimalware lo eliminará del equipo. 4. Finalmente, solo el 6% de los incidentes esta relacionado con abusos de autorun, esto se explica porque más tarde se libera una actualización que hace más complicada está metodología. |

|

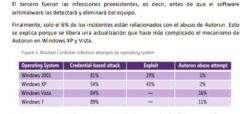

Estadística y datos relevantes de Conficker, métodos de propagación, estudio equipo Microsoft, tabla de frecuencias de los incidentes según sistema operativo filtrado por metodología.

|

1. Windows 7 y Vista, no tienen la vulnerabilidad CVE-2008-4250, esto es porque se agrega una característica de Microsoft Security Essential y Microsoft Forefront en su sistema denominada NIS (Network Inspection System), esta bloquea un intento de explotación para sistemas operativos Vista y posteriores.

2. Debido a una estricta política de autorun para windows 7, se comienza a hacer más difícil este método. |